So konfigurieren Sie den LDAP-Client für die Verbindung mit der externen Authentifizierung

Ein Verzeichnisdienst ist in einfachen Worten eine zentralisierte, netzwerkbasierte Datenbank, die für den Lesezugriff optimiert ist. Es speichert und bietet Zugriff auf Informationen, die entweder von Anwendungen gemeinsam genutzt werden müssen oder stark verteilt sind.

Verzeichnisdienste spielen eine wichtige Rolle bei der Entwicklung von Intranet- und Internetanwendungen, indem sie Ihnen helfen, Informationen über Benutzer, Systeme, Netzwerke, Anwendungen und Dienste im gesamten Netzwerk auszutauschen.

Ein typischer Anwendungsfall für LDAP soll eine zentrale Speicherung von Benutzernamen und Passwörtern anbieten. Auf diese Weise können verschiedene Anwendungen (oder Dienste) eine Verbindung zum LDAP-Server herstellen, um Benutzer zu überprüfen.

Nach dem Einrichten einer Arbeit LDAP Server müssen Sie Bibliotheken auf dem Client installieren, um eine Verbindung zu ihm herzustellen. In diesem Artikel wird gezeigt, wie Sie einen LDAP-Client für die Verbindung mit einer externen Authentifizierungsquelle konfigurieren.

Ich hoffe, Sie haben bereits eine funktionierende LDAP-Serverumgebung, wenn Sie LDAP Server nicht für die LDAP-basierte Authentifizierung einrichten.

So installieren und konfigurieren Sie den LDAP-Client in Ubuntu und CentOS

Auf den Client-Systemen müssen Sie einige erforderliche Pakete installieren, damit der Authentifizierungsmechanismus mit einem LDAP-Server ordnungsgemäß funktioniert.

Konfigurieren Sie den LDAP-Client in Ubuntu 16.04 und 18.04

Installieren Sie zunächst die erforderlichen Pakete, indem Sie den folgenden Befehl ausführen.

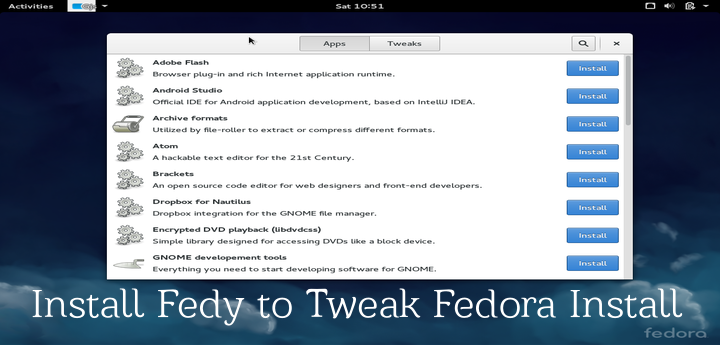

$ sudo apt update && sudo apt install libnss-ldap libpam-ldap ldap-utils nscd

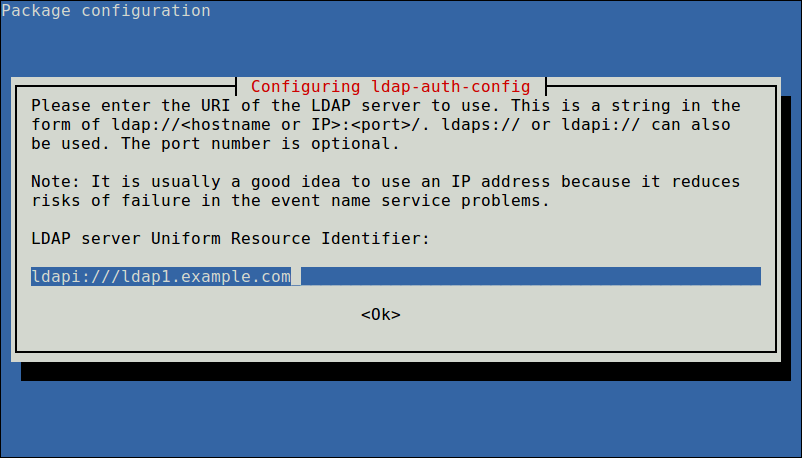

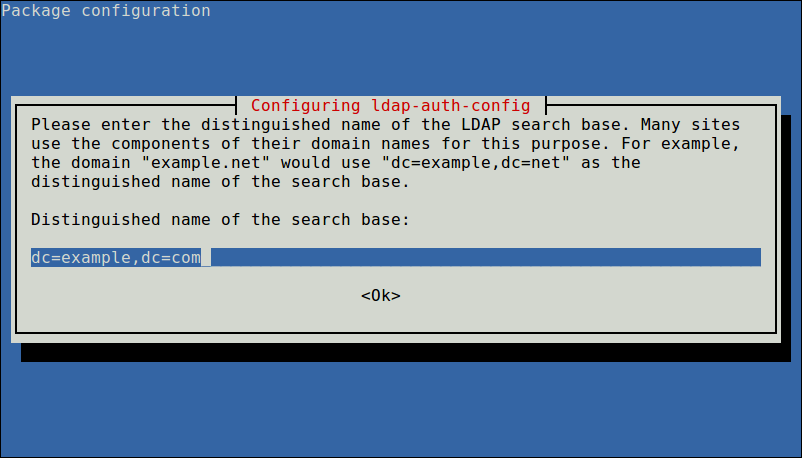

Während der Installation werden Sie zur Eingabe Ihrer Details aufgefordert LDAP Server (geben Sie die Werte entsprechend Ihrer Umgebung an). Notiere dass der ldap-auth-config Das automatisch installierte Paket führt die meisten Konfigurationen basierend auf den von Ihnen eingegebenen Eingaben durch.

Geben Sie als Nächstes den Namen der LDAP-Suchbasis ein. Sie können die Komponenten ihrer Domänennamen für diesen Zweck verwenden, wie im Screenshot gezeigt.

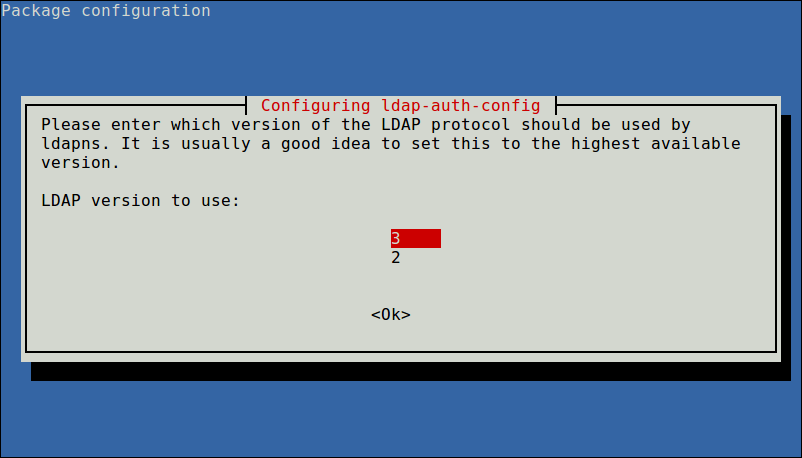

Wählen Sie auch die zu verwendende LDAP-Version aus und klicken Sie auf OK.

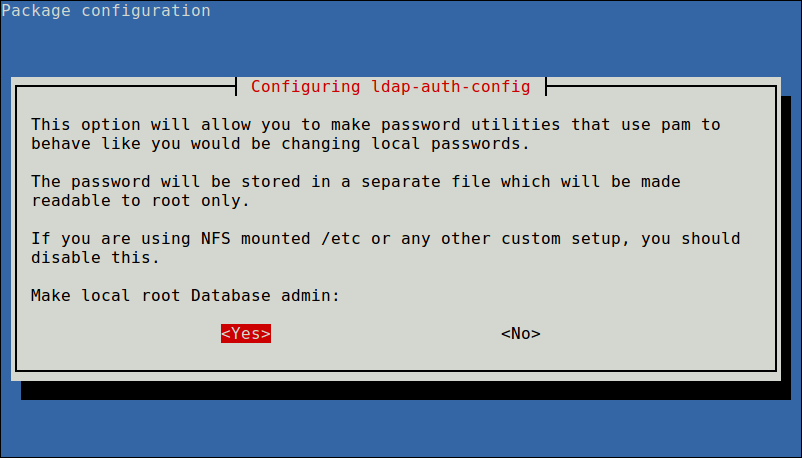

Konfigurieren Sie nun die Option, mit der Sie Kennwortdienstprogramme erstellen können, die verwendet werden pam Um sich so zu verhalten, als würden Sie lokale Passwörter ändern und auf klicken Ja weitermachen..

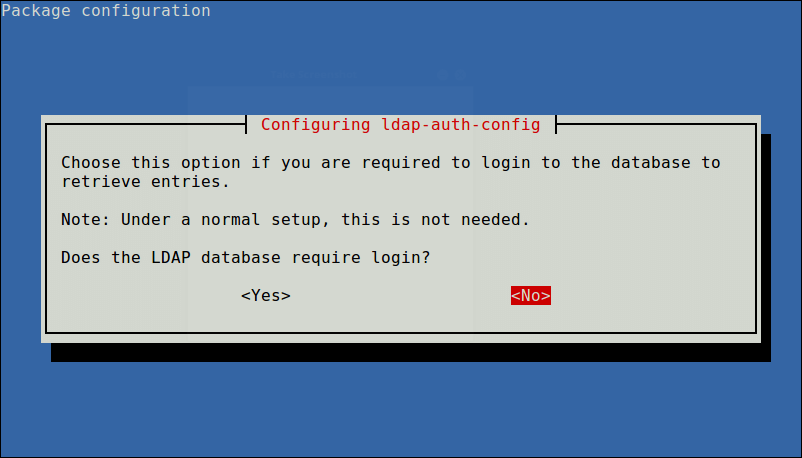

Deaktivieren Sie als Nächstes die Anmeldeanforderung für die LDAP-Datenbank mit der nächsten Option.

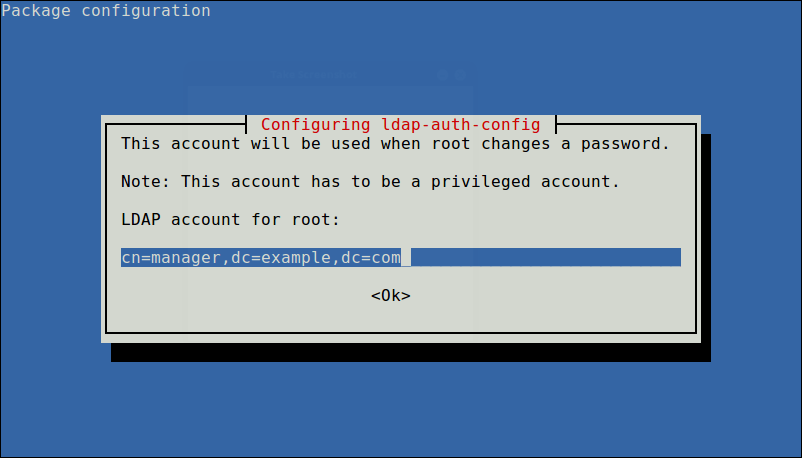

Definieren Sie auch das LDAP-Konto für root und klicken Sie auf OK.

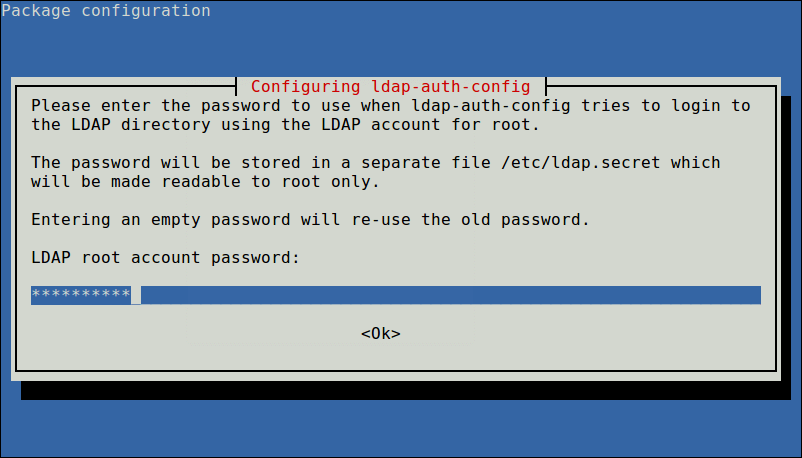

Geben Sie als Nächstes das Kennwort ein, das wann verwendet werden soll ldap-auth-config versucht, sich mit dem LDAP-Konto für root im LDAP-Verzeichnis anzumelden.

Die Ergebnisse des Dialogs werden in der Datei gespeichert /etc/ldap.conf. Wenn Sie Änderungen vornehmen möchten, öffnen und bearbeiten Sie diese Datei mit Ihrem bevorzugten Befehlszeileneditor.

Konfigurieren Sie als Nächstes das LDAP-Profil für NSS, indem Sie es ausführen.

$ sudo auth-client-config -t nss -p lac_ldap

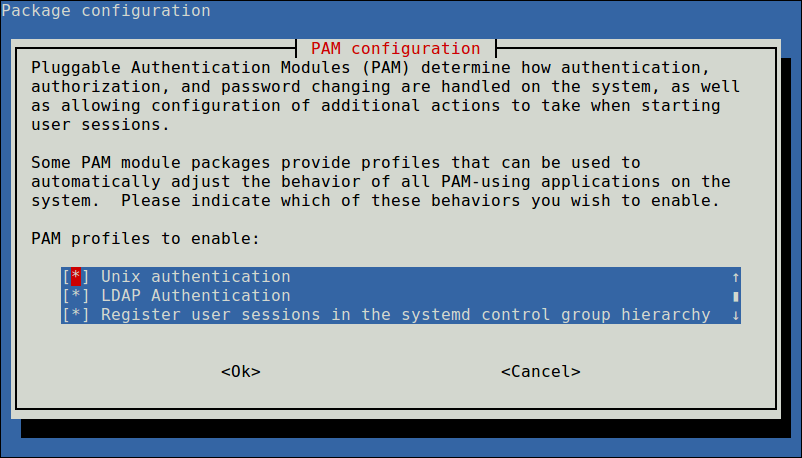

Konfigurieren Sie das System anschließend so, dass LDAP zur Authentifizierung verwendet wird, indem Sie die PAM-Konfigurationen aktualisieren. Wählen Sie im Menü LDAP und alle anderen erforderlichen Authentifizierungsmechanismen aus. Sie sollten sich jetzt mit LDAP-basierten Anmeldeinformationen anmelden können.

$ sudo pam-auth-update

Wenn Sie möchten, dass das Home-Verzeichnis des Benutzers automatisch erstellt wird, müssen Sie eine weitere Konfiguration in der PAM-Datei für allgemeine Sitzungen vornehmen.

$ sudo vim /etc/pam.d/common-session

Fügen Sie diese Zeile hinzu.

session required pam_mkhomedir.so skel=/etc/skel umask=077

Speichern Sie die Änderungen und schließen Sie die Datei. Starten Sie dann die NCSD (Name Service Cache Daemon) Service mit folgendem Befehl.

$ sudo systemctl restart nscd $ sudo systemctl enable nscd

Hinweis: Wenn Sie die Replikation verwenden, müssen LDAP-Clients auf mehrere Server verweisen, die in angegeben sind /etc/ldap.conf. Sie können alle Server in diesem Formular angeben:

uri ldap://ldap1.example.com ldap://ldap2.example.com

Dies bedeutet, dass die Anforderung eine Zeitüberschreitung aufweist und wenn die Anbieter (ldap1.example.com) reagiert nicht mehr, die Verbraucher (ldap2.example.com) wird versucht, erreicht zu werden, um es zu verarbeiten.

Führen Sie die folgenden Schritte aus, um die LDAP-Einträge für einen bestimmten Benutzer vom Server aus zu überprüfen getent Befehl, zum Beispiel.

$ getent passwd tecmint

Wenn der obige Befehl Details des angegebenen Benutzers aus dem anzeigt / etc / passwd Datei, Ihr Client-Computer ist jetzt für die Authentifizierung beim LDAP-Server konfiguriert. Sie sollten sich mit LDAP-basierten Anmeldeinformationen anmelden können.

Konfigurieren Sie den LDAP-Client in CentOS 7

Führen Sie den folgenden Befehl aus, um die erforderlichen Pakete zu installieren. Beachten Sie, dass Sie in diesem Abschnitt, wenn Sie das System als Administrator ohne Rootberechtigung betreiben, die Option verwenden Sudo-Befehl um alle Befehle auszuführen.

# yum update && yum install openldap openldap-clients nss-pam-ldapd

Aktivieren Sie als Nächstes das Client-System zur Authentifizierung mithilfe von LDAP. Du kannst den … benutzen authconfig Dienstprogramm, das eine Schnittstelle zum Konfigurieren von Systemauthentifizierungsressourcen ist.

Führen Sie den folgenden Befehl aus und ersetzen Sie ihn example.com mit Ihrer Domain und dc = Beispiel, dc = com mit Ihrem LDAP-Domänencontroller.

# authconfig --enableldap --enableldapauth --ldapserver=ldap.example.com --ldapbasedn="dc=example,dc=com" --enablemkhomedir --update

Im obigen Befehl wird die --enablemkhomedir Mit dieser Option wird bei der ersten Verbindung ein lokales Benutzer-Ausgangsverzeichnis erstellt, falls keines vorhanden ist.

Testen Sie als Nächstes, ob die LDAP-Einträge für einen bestimmten Benutzer vom Server stammen, z. B. Benutzer tecmint.

$ getent passwd tecmint

Der obige Befehl sollte Details des angegebenen Benutzers aus dem anzeigen / etc / passwd Datei, was bedeutet, dass der Clientcomputer jetzt für die Authentifizierung beim LDAP-Server konfiguriert ist.

Wichtig: Wenn SELinux auf Ihrem System aktiviert ist, müssen Sie eine Regel hinzufügen, um das automatische Erstellen von Basisverzeichnissen von zu ermöglichen mkhomedir.

Weitere Informationen finden Sie in der entsprechenden Dokumentation unter OpenLDAP Software-Dokumentenkatalog.

Zusammenfassung

LDAPist ein weit verbreitetes Protokoll zum Abfragen und Ändern eines Verzeichnisdienstes. In diesem Handbuch haben wir gezeigt, wie Sie einen LDAP-Client für die Verbindung mit einer externen Authentifizierungsquelle auf Ubuntu- und CentOS-Clientcomputern konfigurieren. Sie können Fragen oder Kommentare über das unten stehende Feedback-Formular hinterlassen.

![3 Möglichkeiten zur Installation von Spotify [Music Streaming] in Fedora Linux](https://okidk.de/wp-content/uploads/2020/07/Install-Spotify-in-Fedora.png)