Yum-cron – Installieren Sie Sicherheitsupdates automatisch in CentOS 7

Dies bedeutet, dass Sie sich weniger Gedanken über die manuelle Aktualisierung Ihres Systems machen und sich auf andere Systemverwaltungsaufgaben konzentrieren müssen.

Empfohlene Lektüre: dnf -omatic – Installieren Sie Sicherheitsupdates automatisch in CentOS 8

In diesem Tutorial lernen Sie die Verwendung yum-cron um Sicherheitsupdates automatisch auf Ihrem Computer zu installieren und zu konfigurieren CentOS 7 System.

Was ist Yum-Cron?

Yum-cron ist ein yum Modul und ein Befehlszeilentool, mit dem ein Benutzer einen Cron-Job für den Yum-Paketmanager konfigurieren kann.

Schritt 1: Installieren des Yum-cron-Dienstprogramms in CentOS 7

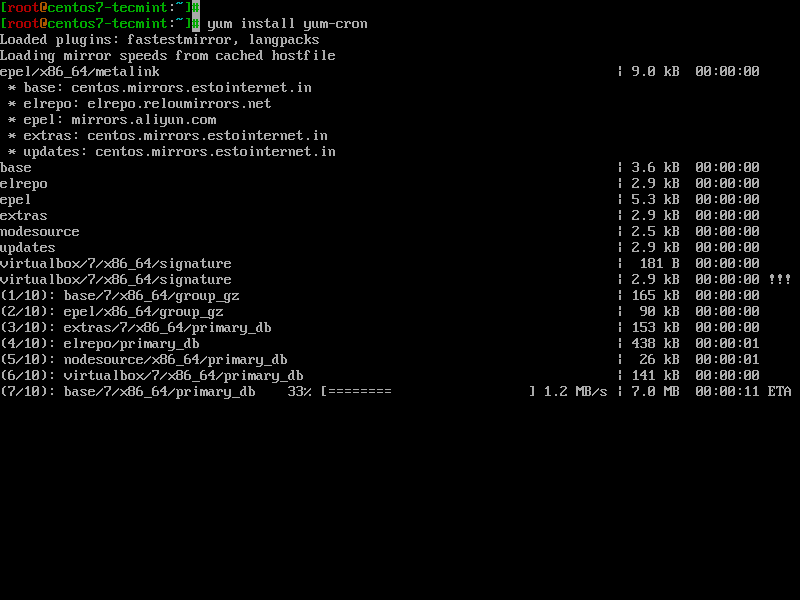

Das Yum-cron kommt vorinstalliert auf CentOS 7Wenn es jedoch aus irgendeinem Grund nicht vorhanden ist, können Sie es installieren, indem Sie den Befehl ausführen.

# yum install yum-cron

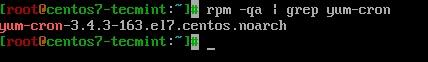

Bestätigen Sie nach Abschluss der Installation das Vorhandensein von yum-cron Dienstprogramm durch Ausführen des Befehls rpm mit dem Befehl grep.

# rpm -qa | grep yum-cron

Schritt 2: Konfigurieren automatischer Sicherheitsupdates in CentOS 7

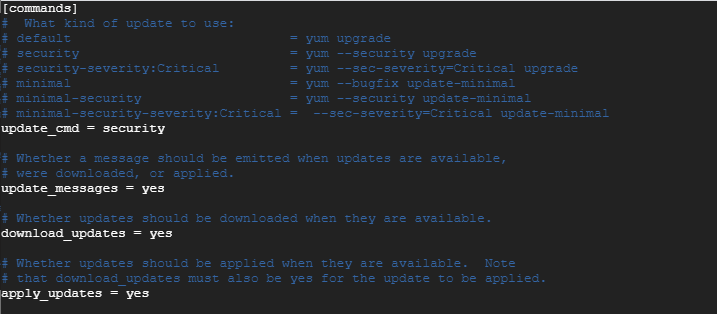

Nach der erfolgreichen Installation des yum-cron Dienstprogramm, müssen Sie es konfigurieren, um Sicherheitsupdates automatisch abzurufen und Ihr System zu aktualisieren. Es gibt zwei Arten von Updates: das Standardupdate, das mit dem initialisiert wird yum update Befehl, minimales Update und schließlich das Sicherheitsupdate.

In diesem Handbuch konfigurieren wir das System so, dass Sicherheitsupdates automatisch empfangen werden. Öffnen und bearbeiten Sie also die yum-cron.conf Datei befindet sich im angezeigten Pfad.

# vi /etc/yum/yum-cron.conf

Suchen Sie die Zeichenfolge update_cmd. Standardmäßig ist dies auf Standard eingestellt. Bearbeiten Sie nun den Wert und setzen Sie ihn auf ‘security’.

update_cmd = security

Suchen Sie als Nächstes die update_messages Parameter und stellen Sie sicher, dass sein Wert auf gesetzt ist ‘yes’.

update_messages = yes

Machen Sie dasselbe für download_updates ebenso gut wie apply_updates.

download_updates = yes apply_updates = yes

Ihre Konfiguration sollte wie unten gezeigt aussehen.

Speichern und beenden Sie die Konfigurationsdatei.

Starten und aktivieren Sie die Option, damit die Änderungen wirksam werden yum-cron Daemon oder Dienst beim Booten wie gezeigt.

# systemctl start yum-cron # systemctl enable yum-cron # systemctl status yum-cron

Schritt 3: So schließen Sie die Aktualisierung von Paketen in Yum aus

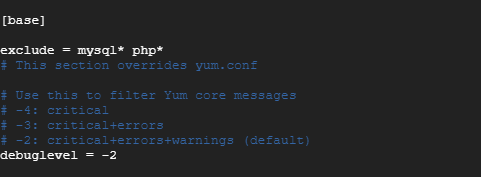

Manchmal müssen Sie möglicherweise die Version von Paketen pflegen und nicht aktualisieren, da Kompatibilitätsprobleme mit anderen Anwendungen auftreten können, die vom Paket abhängen. Manchmal kann dies sogar den Kernel selbst einschließen.

Um dies zu erreichen, gehen Sie zurück zum yum-cron.conf Konfigurationsdatei. Unten in der [base] Abschnitt, fügen Sie eine Zeile mit dem ‘exclude’ Parameter und definieren Sie die Pakete, die Sie von der Aktualisierung ausschließen möchten.

exclude = mysql* php* kernel*

Alle Paketnamen, die mit beginnen MySQL & php wird von automatischen Updates ausgeschlossen.

Neustart yum-cron um die Änderungen zu bewirken.

# systemctl restart yum-cron

Schritt 4: Überprüfen der Yum-Cron-Protokolle

Das yum-cron Protokolle werden in gespeichert /var/log/yum.log Datei. Führen Sie den Befehl cat aus, um die aktualisierten Pakete anzuzeigen.

# cat /var/log/yum.log | grep -i updated

Automatische Systemaktualisierungen werden von einem Cron-Job gesteuert, der täglich ausgeführt und im Internet gespeichert wird /var/log/cron Datei. So überprüfen Sie die Protokolle für den täglichen Cron-Joblauf.

# cat /var/log/cron | grep -i yum-daily

Ihre CentOS 7 Das System ist jetzt vollständig für automatische Sicherheitsupdates konfiguriert und Sie müssen sich nicht mehr um die manuelle Aktualisierung Ihres Systems kümmern.