So setzen Sie das Passwort für eine EC2-Windows-Instanz mithilfe des Systemmanagers zurück

Waren Sie schon einmal in einer Situation, in der Sie das Windows-Passwort vergessen haben oder Ihr Teamkollege, der die Amazon EC2-Instanz erstellt hat, krankgeschrieben oder auf Geschäftsreise ist und Sie das Passwort nicht kennen, aber in den nächsten paar Tagen einige Änderungen vornehmen müssen? Protokoll? Ich denke, wir alle hatten diese Herausforderung. Das Schlimme ist auch, dass Sie kein Schlüsselpaar haben, um das bestehende Passwort zu entschlüsseln. Lassen Sie uns eine Lösung finden.

In diesem Artikel zeigen wir Ihnen, wie Sie das Windows-Passwort auf der Amazon EC2-Instanz mithilfe von AWS System Manager zurücksetzen. Es gibt auch eine andere Möglichkeit, dies durch Automatisierung zu erreichen, aber das ist nicht Teil dieses Artikels. AWS System Manager ist ein Verwaltungsdienst, der Ihnen die Verwaltung Ihrer Amazon EC2-Instanz ermöglicht. Um das Passwort über AWS System Manager zurückzusetzen, muss der AWS Systems Manager Agent (SSM Agent) auf der Amazon EC2-Instanz ausgeführt werden. Bitte beachten Sie, dass der Agent auf Windows Server 2016- und Windows Server 2019-Instanzen vorinstalliert ist.

Dieses Verfahren besteht aus drei Schritten, darunter:

- Schritt 1: Erstellen der IAM-Rolle

- Schritt 2: IAM-Rolle an die laufende Amazon EC2-Instanz anhängen

- Schritt 3: Setzen Sie das Passwort mit AWS System Manager zurück

Schritt 1: Erstellen Sie eine IAM-Rolle

Im ersten Schritt erstellen wir eine IAM-Rolle. Die IAM-Rolle ist eine Entität, die eine Reihe von Berechtigungen zum Stellen von AWS-Serviceanfragen definiert. Da wir eine Anfrage zum Zurücksetzen des Passworts ausführen, muss die IAM-Rolle über ausreichende Berechtigungen verfügen.

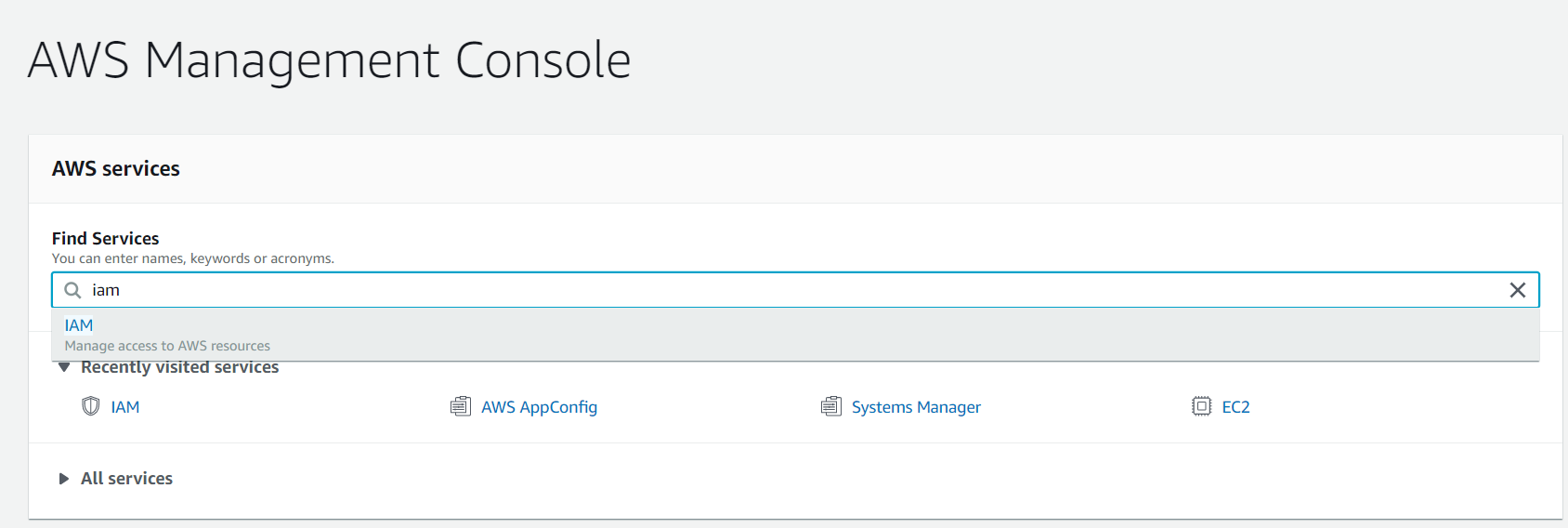

- Melden Sie sich bei der AWS-Managementkonsole an

- Geben Sie IAM unter „Dienste suchen“ ein und führen Sie es aus

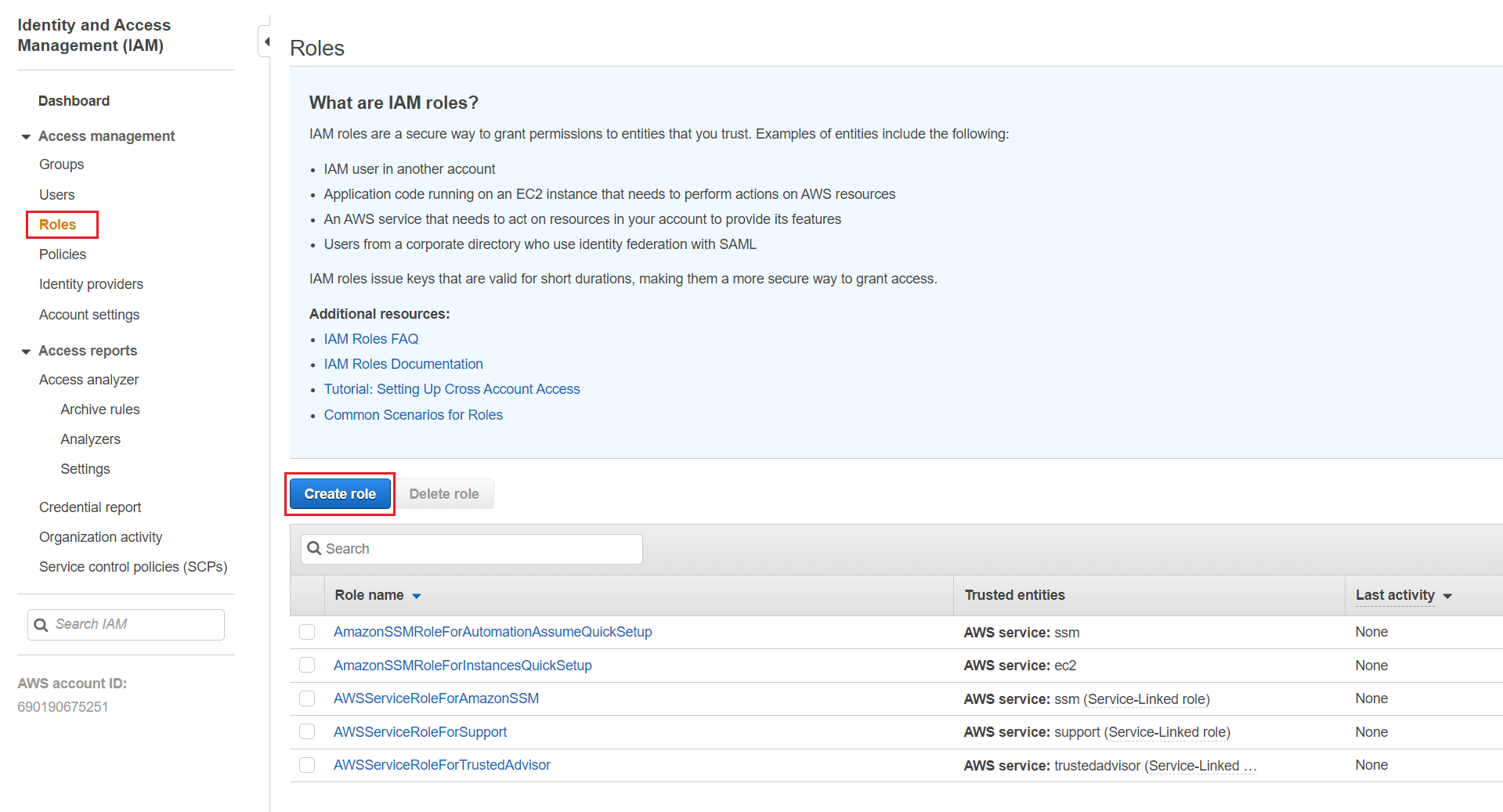

- Klicken Sie im Navigationsbereich unter „Zugriffsverwaltung“ auf „Rollen“ und dann auf „Rolle erstellen“.

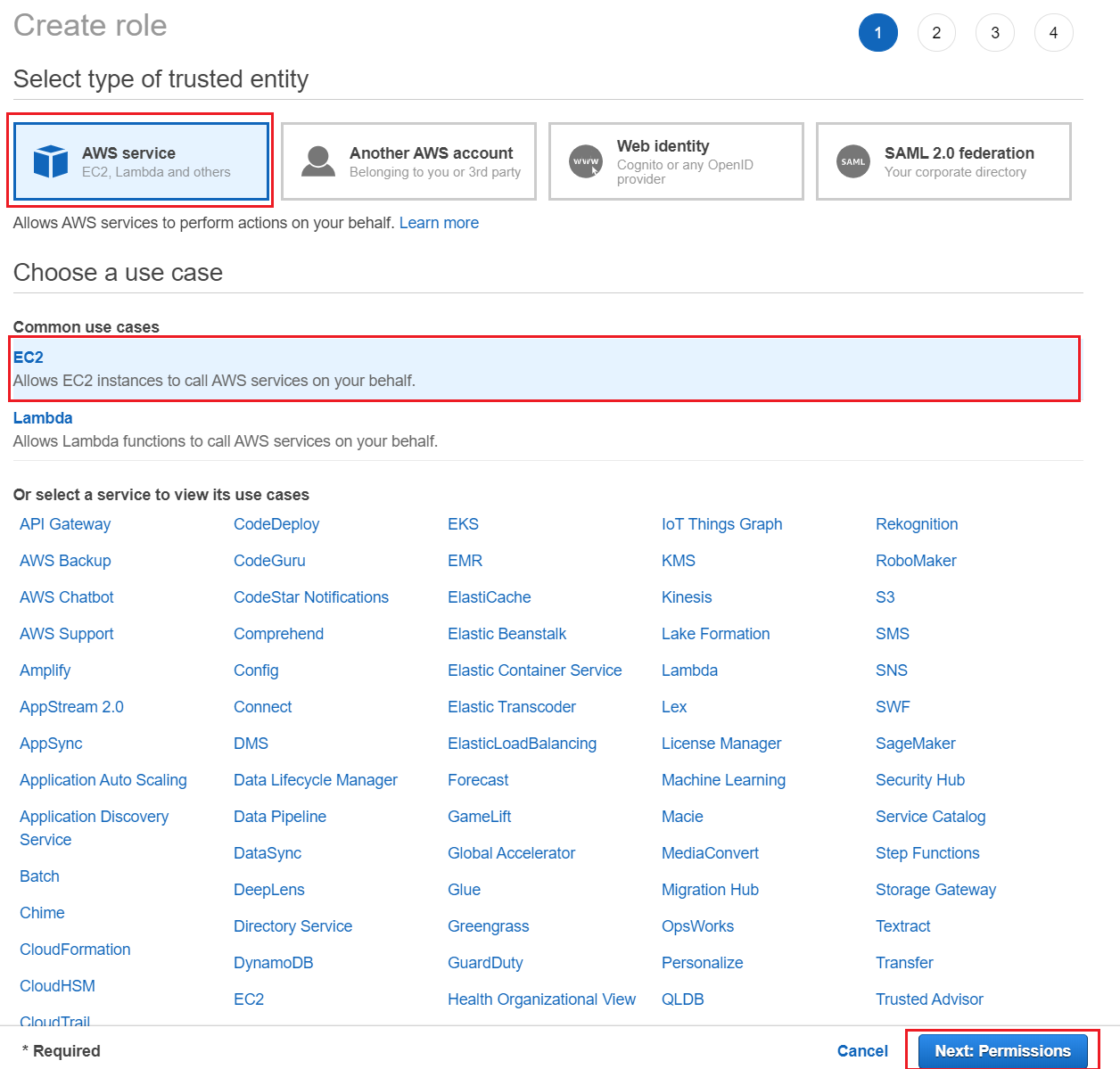

- Wählen Sie den AWS-Dienst als vertrauenswürdige Entität aus und wählen Sie EC2 unter Oder wählen Sie einen Dienst aus, um seine Anwendungsfälle anzuzeigen, und wählen Sie dann EC2-Rolle für AWS System Manager aus, wie im Screenshot unten gezeigt. Klicken Sie anschließend auf Weiter: Berechtigungen.

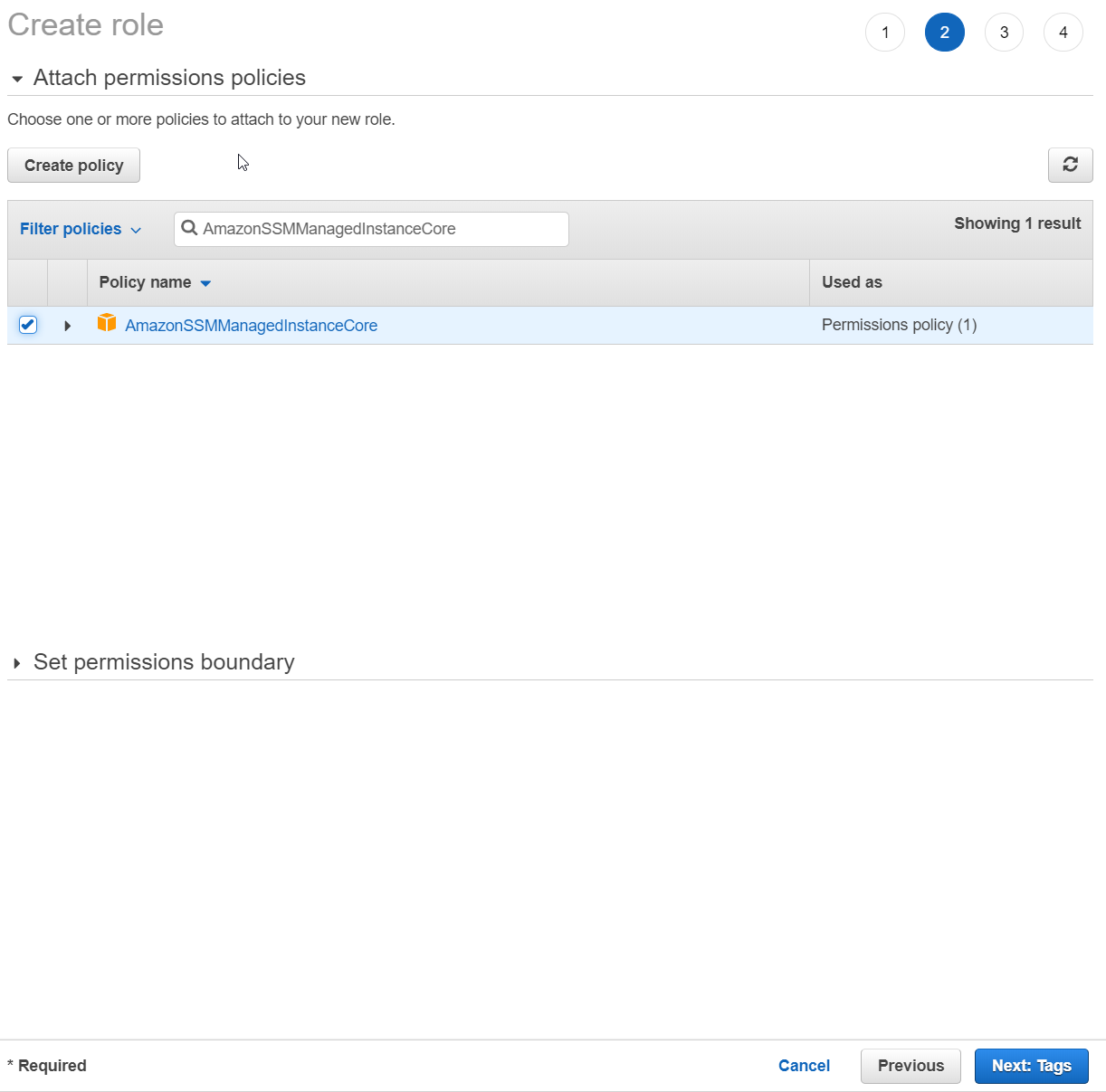

- Stellen Sie sicher, dass die Rolle AmazonEC2RoleforSSM aufgeführt ist, und klicken Sie dann auf Weiter: Tags.

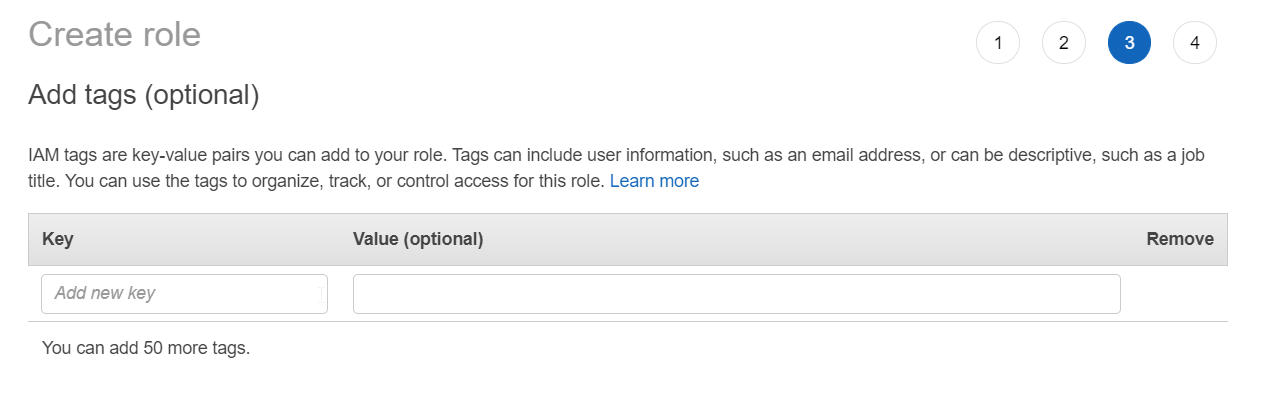

- Erstellen Sie Schlüsselpaare für Ihre Rolle und klicken Sie dann auf Weiter: Überprüfen. Tags können Benutzerinformationen enthalten, beispielsweise eine E-Mail-Adresse, oder beschreibend sein, beispielsweise eine Berufsbezeichnung. Mithilfe der Tags können Sie den Zugriff für diese Rolle organisieren, verfolgen oder steuern. Da dies optional ist, werden wir es überspringen.

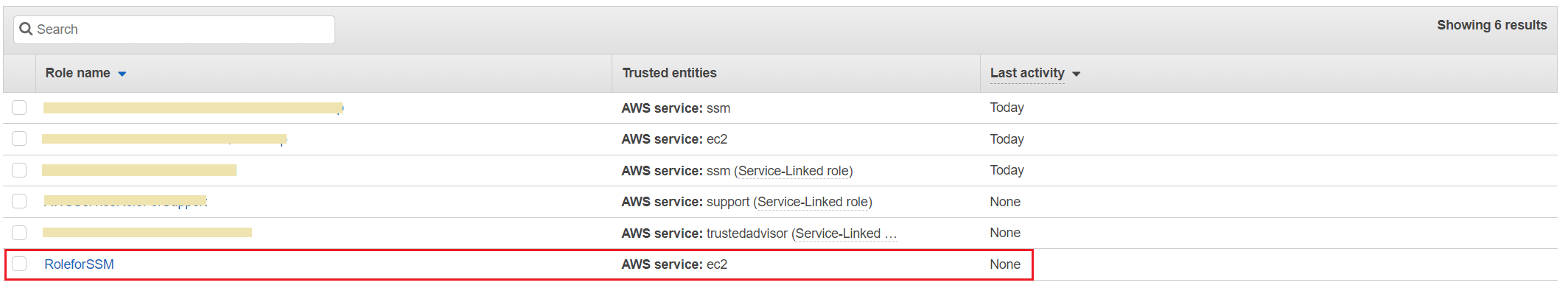

- Geben Sie den Namen für die neue Rolle ein und überprüfen Sie die Einstellungen. Wenn alles in Ordnung ist, klicken Sie auf Rolle erstellen. Sie müssen diese Rolle verwenden. In unserem Fall heißt die neue Rolle

- Klicken Sie auf die Rolle, die Sie gerade erstellt haben.

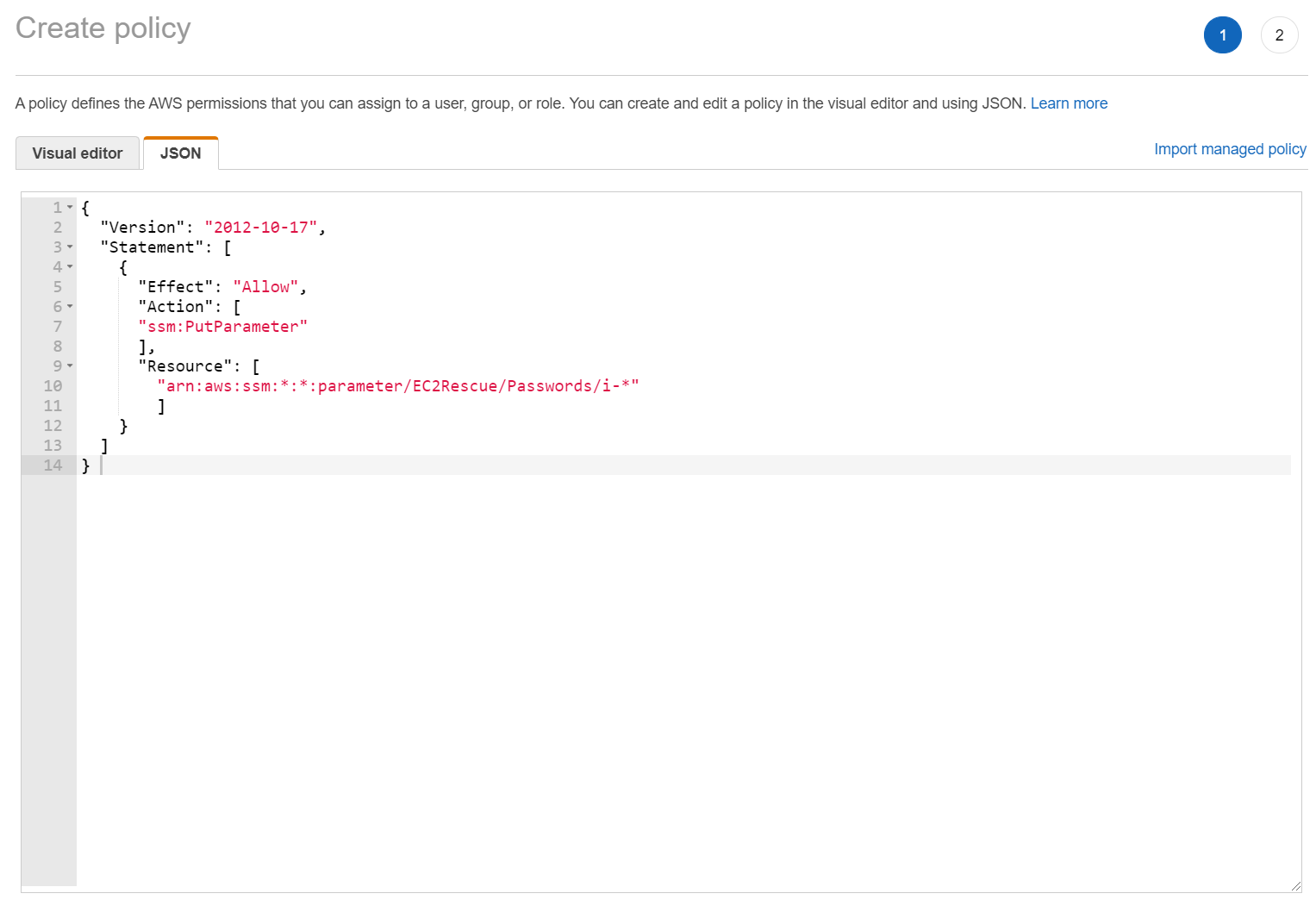

- Klicken Sie auf Inline-Richtlinie hinzufügen.

- Wählen Sie JSON

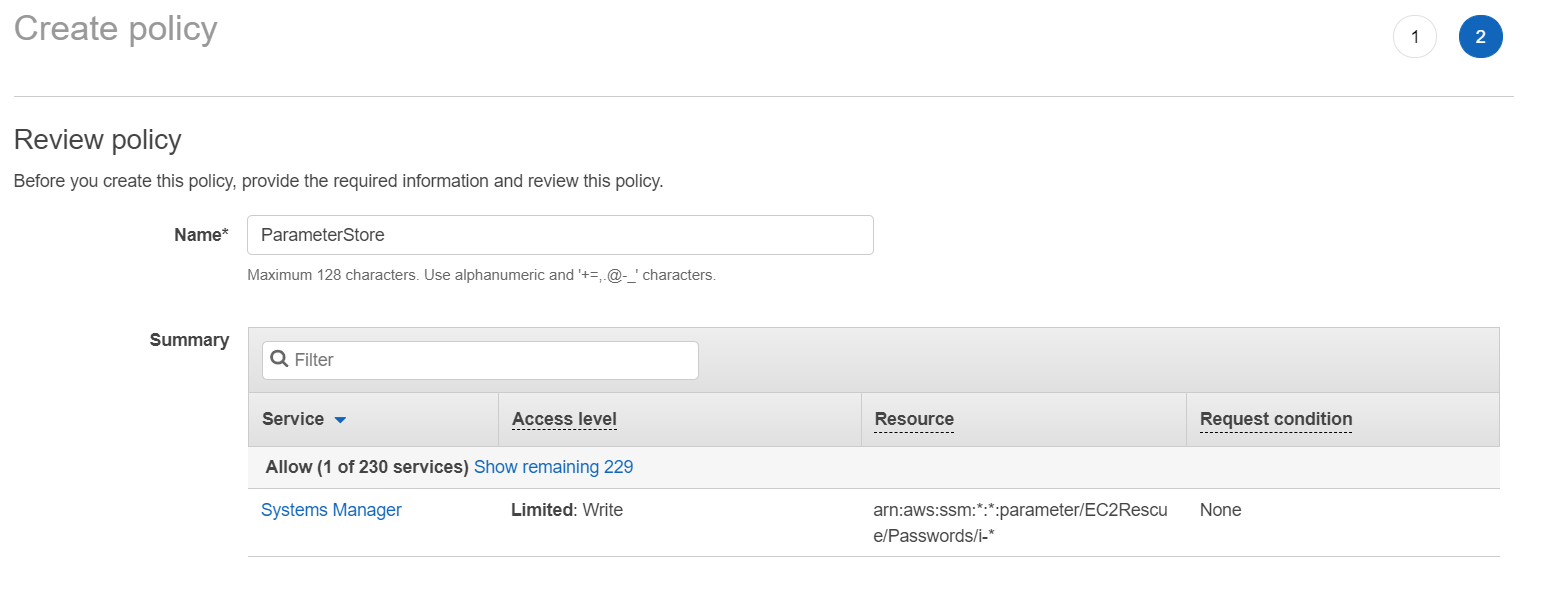

- Löschen Sie den vorhandenen Code und geben Sie den folgenden JSON-Code ein:

{ „Version“: „2012-10-17“, „Statement“: [

{

“Effect”: “Allow”,

“Action”: [

“ssm:PutParameter”

]„Ressource“: [

“arn:aws:ssm:*:*:parameter/EC2Rescue/Passwords/i-*”

]

} ]}

- Klicken Sie auf „Richtlinien überprüfen“.

- Geben Sie den Namen der Richtlinie und die Beschreibung ein und klicken Sie dann auf Richtlinie erstellen. In unserem Fall lautet der Name ParameterStore.

Schritt 2: IAM-Rolle an die laufende Instanz anhängen

Im zweiten Schritt weisen wir die neu erstellte IAM-Rolle der vorhandenen Amazon EC2-Instanz zu, bei der wir das Windows-Passwort zurücksetzen möchten.

- Klicken Sie im Hauptmenü auf Dienste

- Klicken Sie unter Compute auf EC2

- Klicken Sie auf „Instanzen ausführen“.

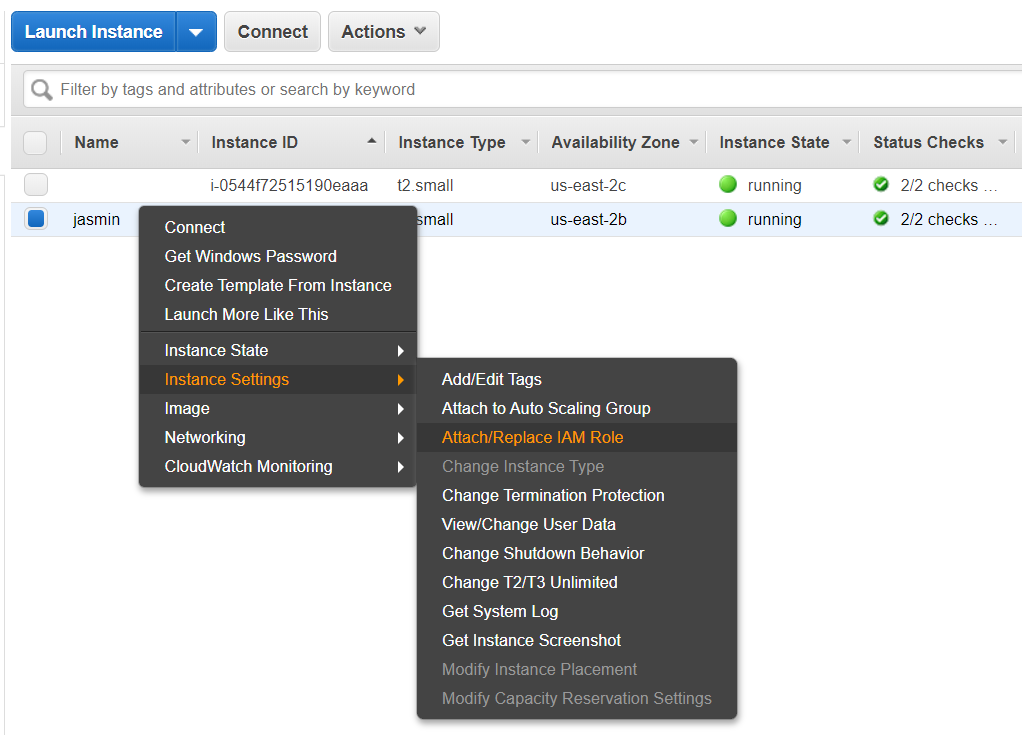

- Klicken Sie mit der rechten Maustaste auf die laufende Instanz und wählen Sie dann „Instanzeinstellungen“ > „IAM-Rolle anhängen/ersetzen“.

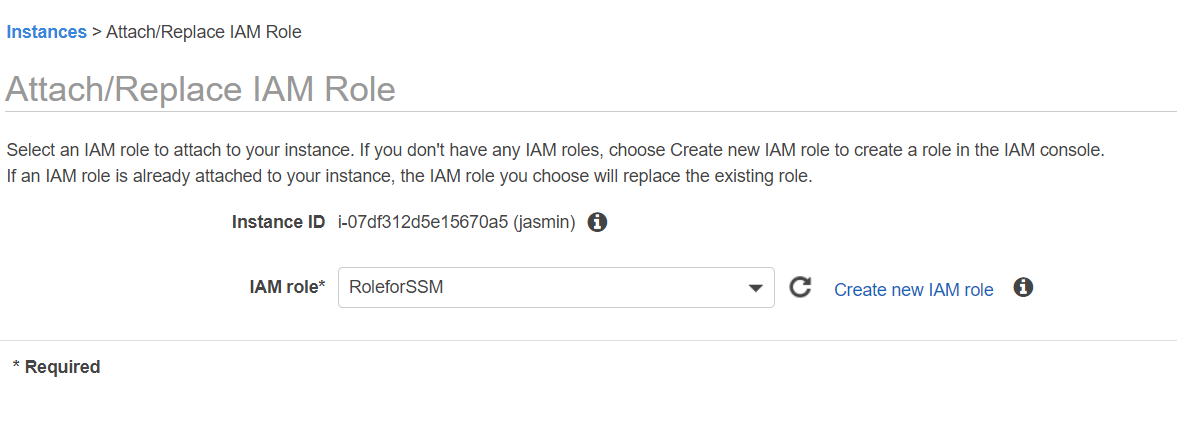

- Wählen Sie unter „IAM-Rolle anhängen/ersetzen“ eine IAM-Rolle aus und klicken Sie auf „Übernehmen“. Wie Sie sehen, wählen wir die IAM-Rolle, die wir in Schritt 1 erstellt haben: RoleforSSM.

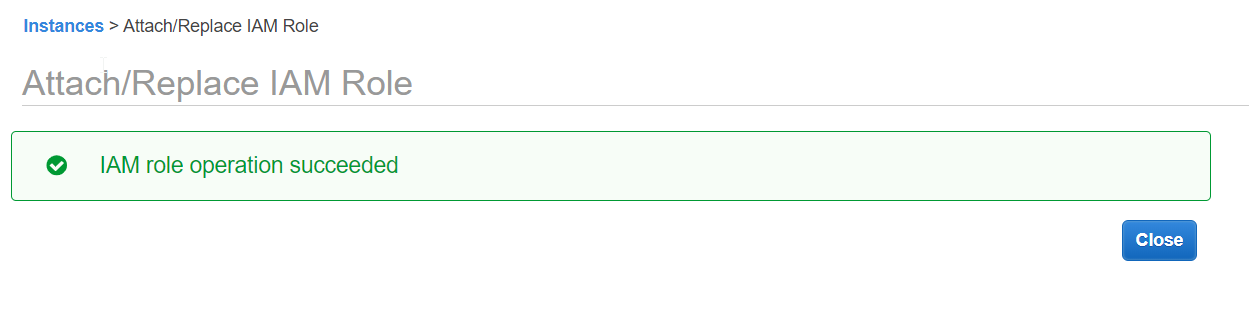

- Sie haben die IAM-Rolle erfolgreich an die Instanz angehängt. Klicken Sie auf Schließen. Dieser Vorgang kann beispielsweise bis zu 5 Minuten dauern, bis er sich beim AWS System Manager-Dienst registriert.

Schritt 3: Setzen Sie das Passwort mit AWS System Manager zurück

Sobald wir eine IAM-Rolle erstellt und sie der Amazon EC2-Instanz zugewiesen haben, ist es an der Zeit, mithilfe von AWS System Manager ein Kennwort auf dem Windows-Computer zurückzusetzen.

- Navigieren Sie zum AWS System Manager, indem Sie darauf klicken Verknüpfung. Es ist erforderlich, dass Sie eingeloggt sind.

- Klicken Sie auf „Erste Schritte mit System Manager“.

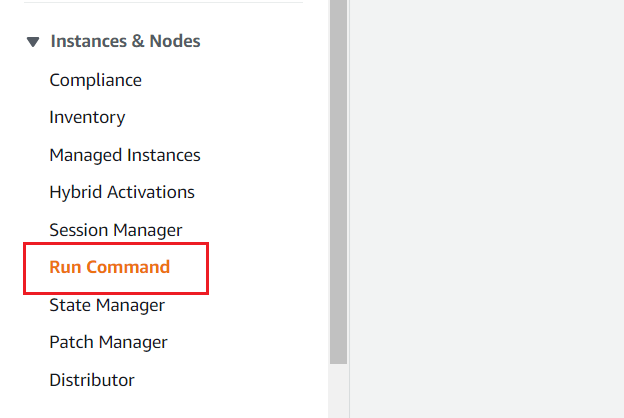

- Klicken Sie im Navigationsbereich unter Instanzen und Knoten auf Befehl ausführen

- Klicken Sie auf der rechten Seite des Fensters unter „Instanz verwalten“ auf „Befehl ausführen“.

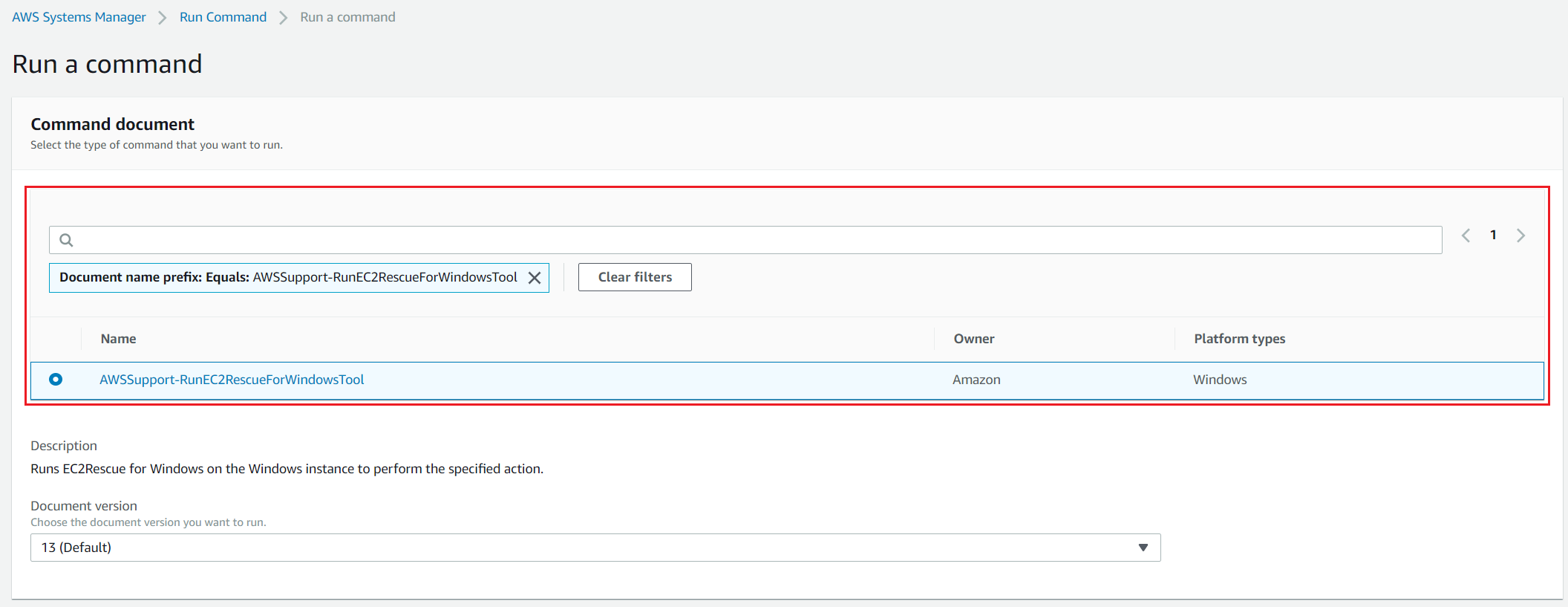

- Wählen Sie AWSSupport-RunEC2RescueForWindowsTool unter Befehlsdokument. Sie können es in das Suchfeld eingeben und die Eingabetaste drücken.

- Klicken Sie unter „Ziele“ auf „Instanzen manuell auswählen“ und wählen Sie dann Ihre Instanz aus.

- Klicken Sie unten rechts im Fenster auf „Ausführen“.

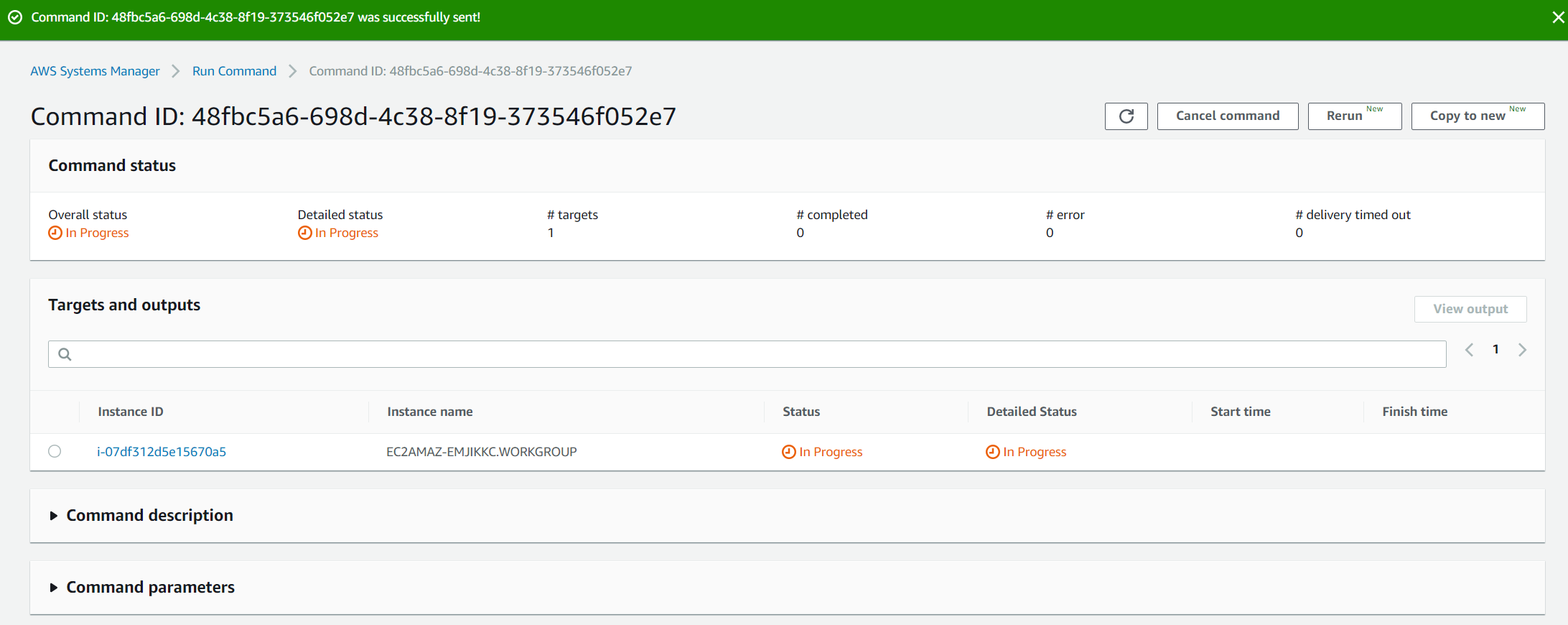

- Der Befehl wurde erfolgreich gesendet, wie im Screenshot unten gezeigt. Den Fortschritt des ausgeführten Befehls können Sie unter Status verfolgen.

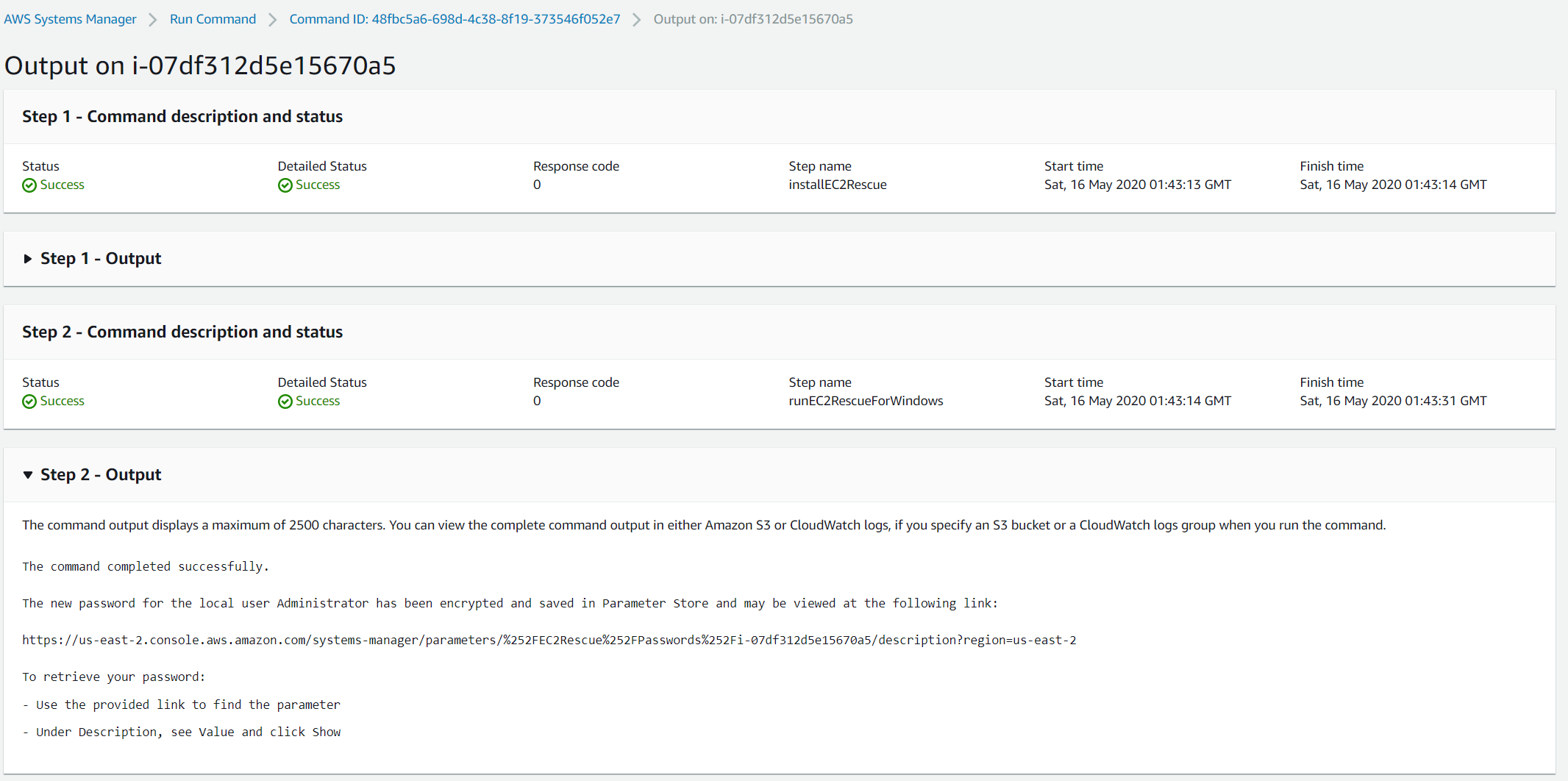

- Wählen Sie unter „Ziel und Ausgaben“ die Instanz aus und klicken Sie dann auf „Ausgabe anzeigen“. Wie Sie hier sehen können, wurde der Befehl erfolgreich ausgeführt. Erweitern Sie Schritt 2 – Ausgabe.

- Kopieren Sie die im Ausgabeabschnitt genannte URL und öffnen Sie sie in einem neuen Tab.

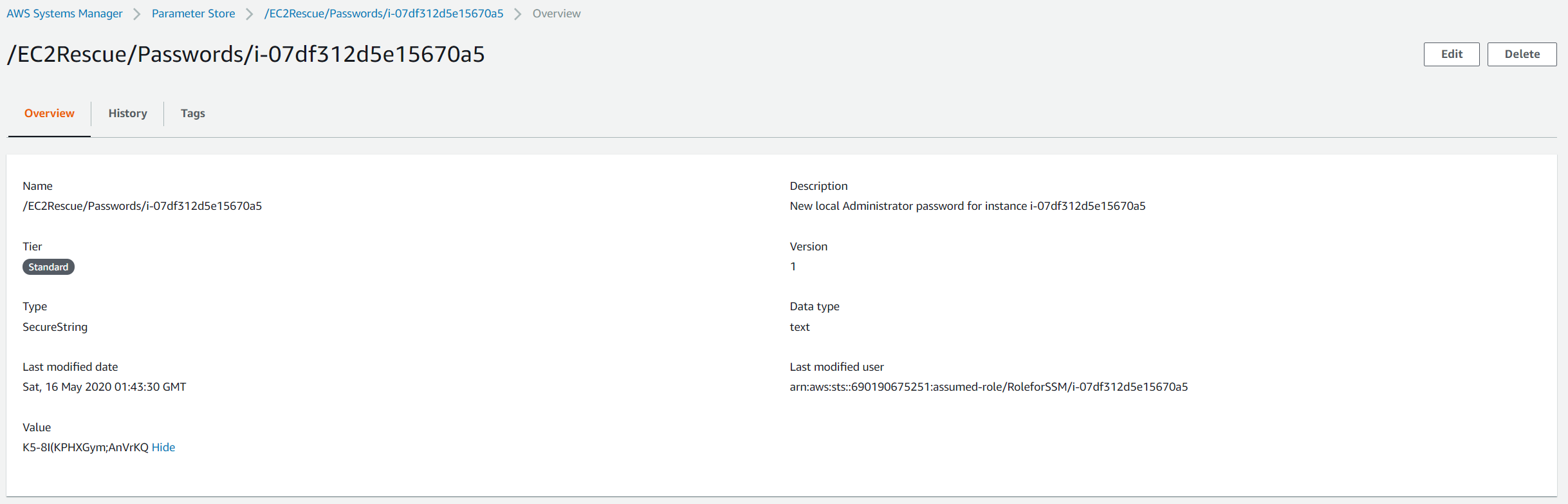

- Klicken Sie unter „Wert“ auf „Anzeigen“, um das neue Passwort anzuzeigen.

Aus Sicherheitsgründen empfehlen wir Ihnen, sich bei Windows anzumelden und das Passwort zu ändern.